Pregunte a un experto

Para planificar la configuración de memoria adecuada es necesario conocer los objetivos de seguridad de sus proyectos. Permita que los expertos de Kingston le orienten.

Pregunte a un experto

La profesora Sally Eaves es Presidenta de Cyber Trust y Asesora de política sénior de la Global Foundation of Cyber Studies and Research. Descrita como la “portaestandarte de la tecnología ética”, ha sido la primera persona en recibir el premio Frontera Tecnológica e Impacto Social, que se le entregó en Naciones Unidas. Con experiencia como Directora de Tecnología, y hoy profesora de Tecnologías Avanzadas y asesora estratégica global de Emergent Technologies, Sally es una autora internacional galardonada, destacada conferenciante y líder de pensamiento en transformación digital (IA, 5G, nube, cadenas de bloques, ciberseguridad, gobernanza, IdC, ciencias de datos), además de cultura, aptitudes, DEI, sostenibilidad e impacto social.

Sally educa y patrocina activamente en apoyo de la próxima generación de talentos tecnológicos, y ha fundado Aspirational Futures para promover la inclusión, la diversidad y la igualdad en educación y en tecnología. Su libro más reciente, “Tech For Good”, está previsto para ser publicado pronto. Sally es muy reconocida por su influencia global en el espacio tecnológico por los organismos más destacados del sector, como Onalytica, y está clasificada entre las 10 principales especialistas mundiales en diversas disciplinas, desde IA y 5G hasta Sostenibilidad y otros.

Existen diversos vectores de los riesgos de ciberseguridad que están convergiendo en alcance, escala y sofisticación, creando un continuo peligro para las organizaciones de todos los sectores y todos los tamaños, desde las pymes hasta las grandes empresas. En este documentos analizamos qué ha cambiado, prestando especial atención a la creciente exposición al riesgo de las pymes y compartiendo ejemplos tangibles de cómo reforzar la postura de seguridad, cuál tendría que ser el punto de partida, desde la atención a la cultura y la capacitación hasta las prácticas de cero confianza y la integración de la ciberseguridad en los terminales.

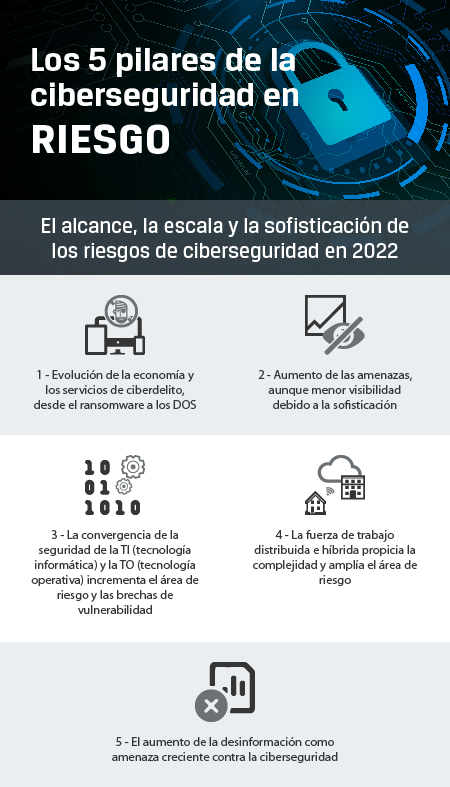

En primer lugar, sería sensato evaluar los catalizadores que están detrás de la aceleración de los riesgos de seguridad, destacándose la pandemia y sus repercusiones en torno a los modelos de “trabajo desde cualquier parte”, conjuntamente con el crecimiento del empleo y del consumo, la evaluación de las expectativas y comportamientos, la situación en Ucrania y la galopante crisis energética. Lamentablemente, sigue siendo un truismo que los atacantes siempre se alimenten de nuestros aspectos más vulnerables. Para analizar con mayor detalle el entorno de las amenazas, lo primero que abordaremos serán los cinco pilares de riesgo descritos a continuación:

Las pymes se han visto especialmente afectadas por el crecimiento de los ciberataques de ciberseguridad, fundamentalmente ransomware y usurpación de identidades, mientras que los nuevos estudios demuestran que un 43% de los ciberataques{{Footnote.N68026}} van dirigidos contra pequeñas empresas (Verizon 2022). Si tomamos al Reino Unido como ejemplo ampliamente representativo, la Reseña Anual 2021 del NCSC (Centro Nacional de Ciberseguridad){{Footnote.N68027}} indicó recientemente que el ransomware es la ciberamenaza más significativa a la que se enfrenta hoy el país. Dado que este segmento representa a más del 99% de las empresas{{Footnote.N68028}} el Reino Unido y de EE.UU. (SBA 2021), su aportación colectiva al crecimiento económico global se sitúa bajo los focos, conjuntamente con los riesgos que supone para las cadenas de suministro que las pymes supongan hoy un atractivo punto de entrada a los ecosistemas empresariales más amplios.

Si examinamos el riesgo con mayor detalle, el estudio de Datto{{Footnote.N68029}} llegó a la conclusión de que el 85% de las pymes han señalado al ransomware como la mayor amenaza de malware para sus actividades. Al ser el Protocolo de escritorio remoto (RDP) el vector singular más común para este tipo de ataque, el aumento de la distribución de los empleados de las pymes con modelos de trabajo de remotos a híbridos y el incremento de las políticas de “Trae tu propio dispositivo” estando físicamente en la oficina ha creado nuevos retos. Estas van desde la ampliación del frente de las amenazas hasta al riesgo de la complacencia y el quebrantamiento de hábitos de prácticas de seguridad como consecuencia del cambio continuo de las logísticas laborales. Esto se agrava por el hecho de que, típicamente, las pymes mantienen prejuicios en cuanto a los niveles de asistencia que se les prestan, sumado a las mayores limitaciones presupuestarias, los menores recursos y la ausencia de especialización técnica interna, todo lo cual aumenta su atractivo como objetivos del ataque de los malintencionados. Y considerando el impacto que el sector ya ha tenido tanto en las economías locales como globales, ello convierte a sus desproporcionados efectos operativos, financieros y reputacionales en factor de significativa preocupación.

¡Pero no todas son malas noticias! En primer lugar, por su propia naturaleza e infraestructuras, las pymes pueden ser más ágiles en cambiar y en introducir nuevos conceptos, y típicamente no suelen cargar con el peso de tecnologías obsoletas o prolongados y engorrosos ciclos de toma de decisiones. Además, hay mucho que las pymes pueden hacer hoy para mejorar su postura en materia de seguridad de cara al mañana. Ahora es el momento de dejar atrás percepciones habituales de que la seguridad eficaz es demasiado compleja, consume demasiado tiempo o es demasiado cara de implementar o, por el contrario, que es posible ir a la tienda y simplemente adquirir una protección integral "Zero Trust" y ya está. No, no funciona así: se trata de un proceso continuo, no de un destino.

Así, pues, ¿qué pueden hacer las pymes para cambiar el relato en materia de seguridad, y mejorar su postura de cara a los riesgos? En primer lugar, considerando algunas de las oportunidades de capacitación y concienciación que existen, el National Cybersecurity Centre{{Footnote.N68030}} ofrece un excelente punto de partida para liberar recursos. Esto es fundamental, considerando un estudio{{Footnote.N68031}} que ha revelado que las pymes no consultan a fuentes autorizadas y, que en su lugar, cuando efectúan una búsqueda general suelen verse abrumadas por el volumen de la información en línea, y carecen de posibilidades de evaluar o de priorizar. Por ello, la capacitación de sus empleados y la disponibilidad de la documentación adecuada son absolutamente esenciales. También es fundamental el poder de asociación. Incluso las grandes empresas recurren a proveedores externos que se especializan en herramientas, capacitaciones y buenas prácticas de ciberseguridad, y disponen de abundante apoyo que puede adaptarse a organizaciones de cualquier tamaño. ¿Y qué mejor manera de contrarrestar los ataques maliciosos que las organizaciones se unan para compartir buenas prácticas?

Quienes amenazan la seguridad están perfeccionando continuamente sus métodos de ataque, lo cual los hace más impactantes, incluyendo la formación de pandillas de ciberdelincuentes con tácticas cada vez más complejas y profesionales. Debemos responder como sector, como organizaciones y como individuos. Esto requiere centrarnos en tecnología, en procesos y en aptitudes.

Como expuse en su momento en el chat de Twitter Kingston Cognate (@kingstontechbiz), es posible contrarrestar el 98% de los ataques mediante una adecuada ciberhigiene. He aquí algunas sugerencias sobre cómo estructurar correctamente este pilar desde una perspectiva de tecnología y de procesos:

En particular, los dispositivos cifrados por hardware, como las unidades USB y los discos SSD externos, son una solución de excelente calidad-precio para abordar de manera conveniente la protección contra pérdida de datos, al igual que las aplicaciones multisectoriales relevantes para organizaciones de todos los tamaños. Como explica Rob Allen, Director de Marketing y Servicios Técnicos de Kingston Technology Europe:

Ofrecemos soluciones USB cifradas para organismos de la administración pública, la defensa y la inteligencia, desde tecnología financiera y atención sanitaria hasta usuarios de pequeñas empresas y de SOHO (Small Office Home Office, Pequeña oficina doméstica)… Los que realmente me impresionan son los discos SSD externos con pantalla táctil para PIN y contraseña, un fabuloso complemento para lo que hacemos habitualmente.

Además, el excelente equipo de Pregunte a un experto de Kingston Technology puede aportar asesoramiento personalizado sobre las potenciales ventajas adaptadas al entorno de almacenamiento y a las necesidades específicas de su organización. Las peticiones de contacto se canalizan directamente al grupo de recursos técnicos, y disponen de diversas guías de recursos de libre acceso, aplicables por igual a clientes de centros de datos, usuarios finales corporativos y pymes. Además, dispondrá de más asistencia en su Blog de seguridad de los datos, donde podrá encontrar las 12 principales recomendaciones para reforzar la ciberseguridad de las pymes.

Cada uno es capaz de marcar la diferencia a la hora de reducir amenazas; cada individuo es una especie de guardián. Se trata de una responsabilidad compartida que debe reflejarse en una cultura que facilite la libre expresión de opiniones. Siguiendo la explicación de Rob sobre las ventajas de la serie de productos cifrados Kingston IronKey, destaca además una cuestión de fundamental importancia:

Así, lo que se desea es evitar que el personal encuentre atajos que sean menos seguros. De igual manera, y no menos importante, lo que deseamos es fomentar un entorno que propicie su participación… y con buenas prácticas, que la gente pueda aplicar también en su vida privada, presentando ejemplos de la vida real.

Esto se aplica igualmente a la accesibilidad a las aptitudes y a la confianza en las capacidades en materia de ciberseguridad y gestión de datos, asegurándose de que todos los empleados conozcan los últimos avances, tanto si ocupan cargos técnicos como si no. Además, esto puede ser reforzado desarrollando programas de capacitación más personalizados que ayuden a la gente a identificar sus propias preferencias en materia didáctica para que puedan crecer y desarrollarse de la manera más adecuada para ellos: el pensamiento inteligente para complementar de manera inteligente, lo cual mejora los resultados a nivel del individuo, de equipo y de la organización. ¡De eso se trata el impacto del valor compartido!

Kingston Technology es líder consolidado y fiable en el segmento de las unidades USB, y puede ofrecer asistencia a medida sobre las ventajas y adaptación a las necesidades de su empresa. Si combinamos esto con el excelente equipo de Pregunte a un experto, el resultado es asesoramiento perfectamente a la medida de su entorno y sus necesidades.

#KingstonIsWithYou #KingstonIronKey

Para planificar la configuración de memoria adecuada es necesario conocer los objetivos de seguridad de sus proyectos. Permita que los expertos de Kingston le orienten.

Pregunte a un experto